1. Introdução

WinRAR, um dos softwares de descompactação de arquivos mais famoso no mercado, presente em milhões de computadores ao redor do mundo. Por ser uma ferramenta de fácil utilização e que está inclusa na rotina de milhares de pessoas, o WinRAR se tornou um ponto focal para hackers que diariamente buscam por novas vulnerabilidades, a fim de auxiliá-los a comprometer ambientes coorporativos ou pessoais.

Este artigo tem como objetivo apresentar uma análise técnica detalhada da vulnerabilidade CVE-2025-8088, uma falha crítica identificada no WinRAR 7.12.

Serão descritos:

- Os aspectos técnicos da vulnerabilidade;

- O método de exploração em ambiente controlado; e

- Como as plataformas Cortex XDR/XSIAM podem auxiliar na detecção, correlação e mitigação dos ataques.

2. Conhecendo a vulnerabilidade

A CVE-2025-8088 é uma vulnerabilidade de “Path Traversal” que afeta o WinRAR na versão 7.12 em ambientes Microsoft Windows. Ela permite que um arquivo RAR malicioso, criado remotamente por um atacante, grave arquivos em diretórios sensíveis fora da pasta de extração, possibilitando execução arbitrária de código ou persistência maliciosa no sistema.

A exploração se baseia no uso dos Alternate Data Streams (ADS) do sistema de arquivos NTFS, mecanismo que permite armazenar metadados ocultos ou fluxos secundários de dados. O atacante manipula esses fluxos para ocultar o caminho real do arquivo e forçar o WinRAR a criar arquivos em locais não intencionais, como:

C:\Users\Public\Documents\:evil.dll

C:\ProgramData\Microsoft\Windows\Start Menu\Programs\Startup\:payload.exe

2.1. Detalhes técnicos da vulnerabilidade

Os seguintes detalhes técnicos foram levantados:

| Categoria | Detalhes |

| Severidade: | CVSS 3.x: 8.8 (High), CVSS 4.0: 8.4 (High) |

| Data da publicação: | 8 de agosto de 2025 |

| Complexidade de exploração | Baixa – Requer engenharia social (vítima necessita extrair o arquivo em seu computador) |

| Produto afetado | WinRAR ≤ 7.12, UnRAR.dll, RAR e UnRAR (Windows), UnRAR portátil |

| Plataforma afetada | Microsoft Windows |

| Pontuação EPSS | 4.42% — Probabilidade de exploração nos próximos 30 dias |

| Patch de correção | Patch disponível, atualização para WinRAR 7.13 (lançado em 30 de julho de 2025) |

| Setores Alvos | Financeiro, Defesa, Logística, Manufatura (Europa e Canadá) |

2.2. Principal Vetor

O principal vetor identificado para a exploração da CVE-2025-8088 é o envio do arquivo RAR malicioso por meio de campanhas de Phishing e Spear-Phishing, escondendo o payload em documentos legítimos, como currículos, propostas comerciais e relatórios e enviados via correio eletrônico para as vítimas.

2.3. Grupos de criminosos

Grupos de criminosos cibernéticos como RomCom (também conhecidoscomo Storm-0978, Tropical Scorpius, e UNC2596), foram observados explorando ativamente esta vulnerabilidade para implantar backdoors e obter persistência em ambientes corporativos e setores estratégicos.

3. Explorando a CVE-2025-8088

Foram configurados dois ambientes de laboratório, que tem por objetivo simular ambientes vulneráveis, para testar o comportamento da CVE-2025-8088 e avaliar a capacidade de detecção do Cortex XDR/XSIAM.

3.1. Ambiente A — sem Cortex XDR Agent

- Sistema Operacional: Windows 10

- Versão do software: WinRAR 7.12 (vulnerável)

- Cortex XDR Agent: Ausente

3.2. Ambiente B — com Cortex XDR Agent

- Sistema Operacional: Windows 10

- Versão do software: WinRAR 7.12 (vulnerável)

- Cortex XDR Agent: Versão 7.9 instalada

Os dois ambientes foram configurados para simular condições reais de uso real, incluindo clientes de e-mail corporativos e diretórios padrão do Windows, e possuem instalado o software WinRAR nas versões ≤ 7.12 vulneráveis, suscetíveis à exploração da CVE-2025-8088.

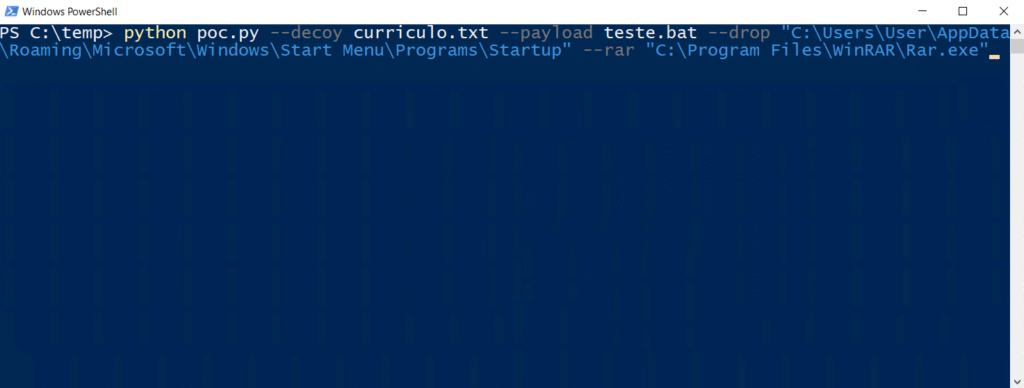

3.3. Construção do Exploit e criação do payload

Para demonstrar a exploração, utilizou-se uma Prova de Conceito (PoC) disponibilizada publicamente no GitHub, desde 18/7/2025, pelo pesquisador denominado sxyrxyy. Aqui cumpre uma observação importante: repositórios e PoCs relacionados ao CVE-2025-8088 também apareceram em forks e repositórios espelhados (em vários títulos similares no GitHub), e a vulnerabilidade foi amplamente reportada na mídia técnica — incluindo relatos sobre exploração ativa por grupos como RomCom — o que reforça a necessidade de cautela ao lidar com esses artefatos.

Esteja ciente que a PoC contém um código que pode ser usado para teste em laboratórios controlados ou para fins maliciosos em sistemas de terceiros. Só deve ser baixada e executada em ambientes isolados e com autorização explícita, por quem tem conhecimento para lidar com esse tipo de artefato malicioso.

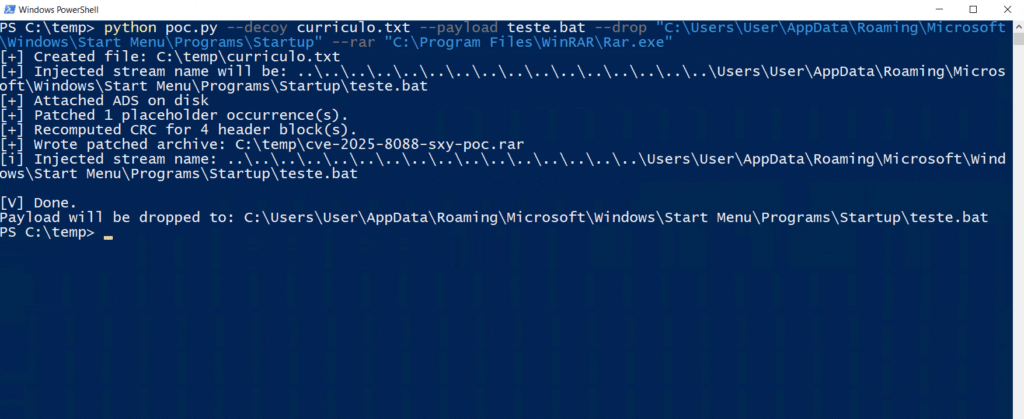

A PoC consiste em um utilitário em Python que orquestra o uso do componente de empacotamento do WinRAR (via rar.exe) com o objetivo de produzir um artefato RAR especialmente manipulado. O arquivo final incorpora path traversal e referências a Alternate Data Streams (ADS) de NTFS, de modo que, quando extraído por um usuário em um sistema vulnerável, o payload contido é escrito em locais do sistema fora do diretório de extração pretendido.

De forma resumida e em nível alto, as etapas do procedimento seguido foram:

- Preparação da árvore de arquivos simulada contendo o payload e metadados necessários para a PoC.

- Empacotamento do conteúdo com caminhos intencionalmente manipulados, utilizando a ferramenta de empacotamento do WinRAR, para que o arquivo RAR resultante retenha a estrutura forjada.

- Geração do arquivo .rar final, o qual, quando extraído em um host vulnerável, resulta na gravação do payload em diretórios protegidos do sistema (por exemplo, locais usados para persistência), ao invés do diretório de extração original.

Figura 1 Script para criação do arquivo RAR malicioso

Figura 2 Criação do arquivo RAR malicioso completo

4. Resultados e Observações

Nos testes realizados:

- No ambiente sem Cortex XDR, o payload foi extraído e executado com sucesso, gravando um binário no diretório Startup, obtendo persistência após reinicialização.

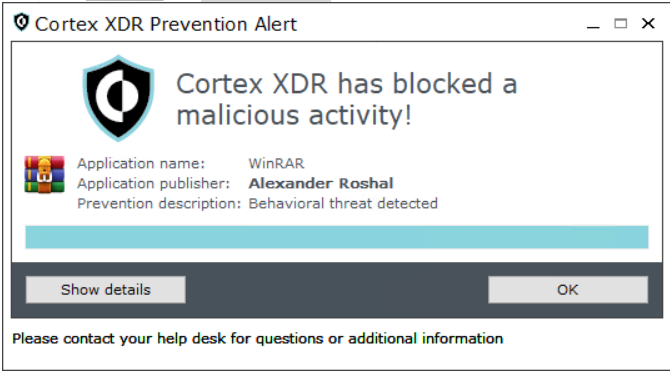

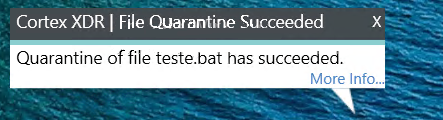

- No ambiente com Cortex XDR, a atividade foi detectada em tempo real. O agente gerou alertas de: Suspicious File Write Outside Extraction Path, Process Injection Attempt, e Persistence via Startup Folder.

A correlação de eventos no Cortex XSIAM permitiu identificar a origem do arquivo, a cadeia de execução e os indicadores de comprometimento associados.

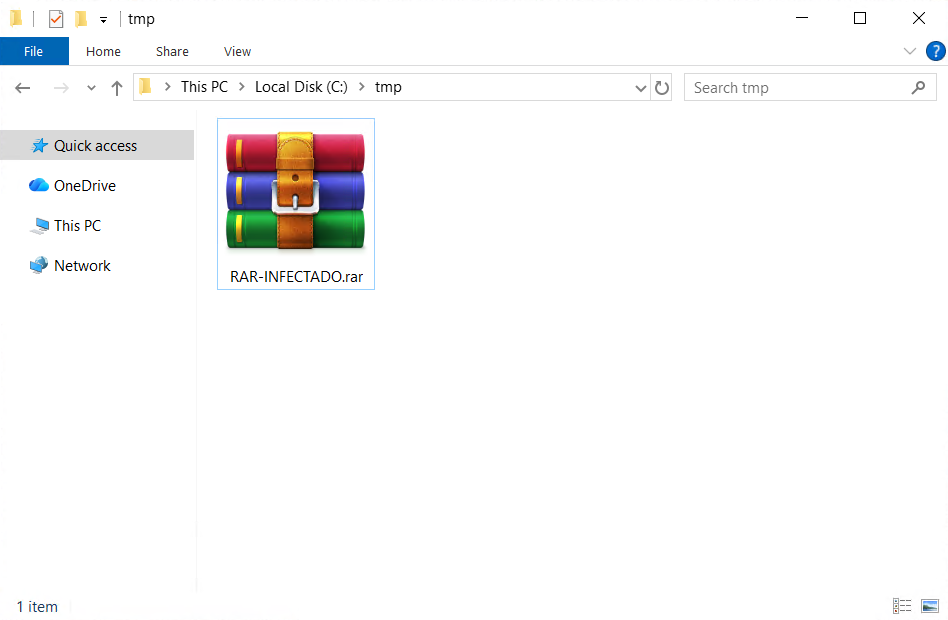

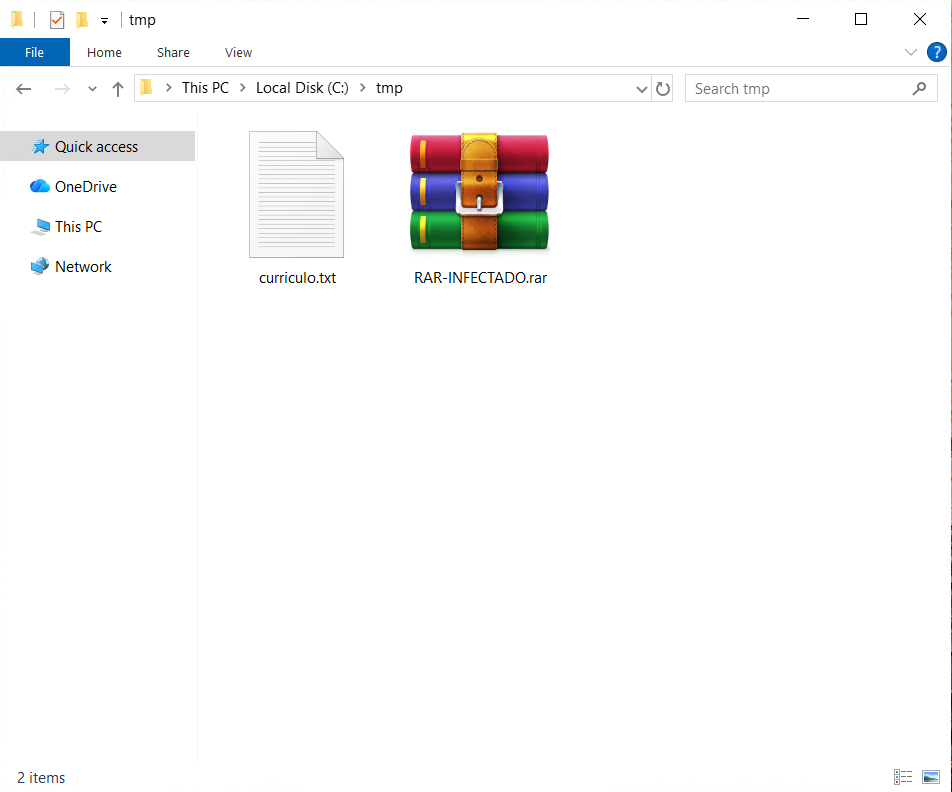

Figura 3 Deploy do arquivo RAR malicioso no ambiente

Figura 4 Extração do arquivo RAR malicioso e criação do arquivo “isca”

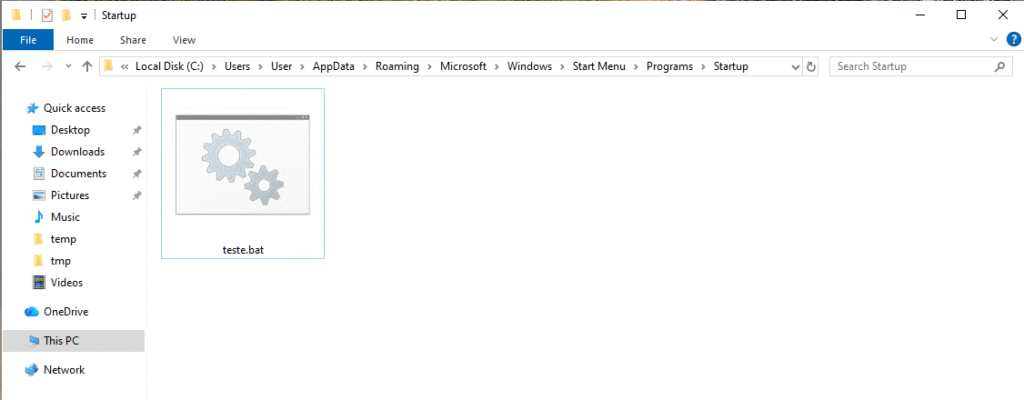

Figura 5 Criação do payload no diretório de inicialização do Windows após a descompactação do arquivo RAR malicioso

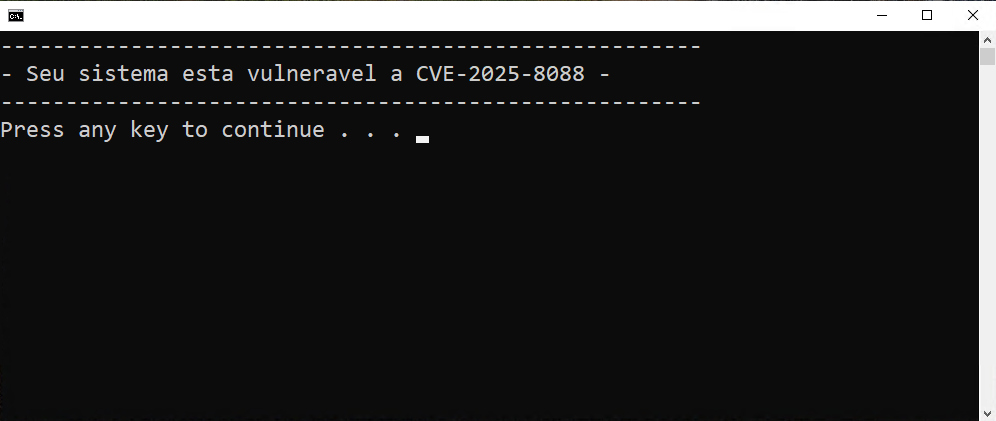

Figura 6 Execução do payload após reinicialização da máquina

5. Detecção e Mitigação

5.1 Detecção – eventos observáveis:

- Escrita de arquivos em %AppData%,%ProgramData%, Startup , durante operações de extração.

- Criação de fluxos alternativos ( :<nome> ) em arquivos NTFS.

- Execução de processos imediatamente após extração.

Figura 7 Agente operacional no Endpoint B

Figura 8 Payload quarentenado

5.2 Mitigação

- Atualizar o WinRAR para a versão 7.13 ou superior.

- Bloquear o uso de ADS via política de grupo (fsutil behavior set disableencryption 1).

- Treinar usuários contra phishing — foco em anexos RAR desconhecidos.

- Monitorar eventos de segurança (Sysmon ID 11, 1, 7) para detectar escrita e execução de payloads.

- Habilitar políticas de restrição de software (AppLocker / WDAC) para impedir execução fora de diretórios autorizados.

6. Indicadores de Comprometimento (IoCs)

| Tipo | Indicador | Descrição |

| Hash | e91b8b1a… | Payload dropper observado em campanha RomCom |

| Caminho | C:\ProgramData\Microsoft\Windows\Start Menu\Programs\Startup\update.vbs | Persistência |

| Nome de arquivo | invoice_2025.rar | Usado em spear-phishing |

| Domínio | romcomsync[.]net | Servidor C2 ativo em 2025-08-10 |

(IoCs meramente ilustrativos — para referência analítica.)

7. Conclusões

A vulnerabilidade CVE-2025-8088 demonstra como falhas em utilitários amplamente utilizados podem se tornar vetores eficazes para ataque direcionado. A exploração via Alternate Data Streams permite burlar restrições de caminho e obter persistência no sistema, mesmo com privilégios limitados.

O uso combinado de Cortex XDR e XSIAM mostrou-se eficaz na detecção precoce, correlação de alertas e mitigação automatizada, reduzindo o tempo de exposição e resposta a incidentes.

Em ambientes corporativos, recomenda-se:

- Aplicar o patch (WinRAR ≥ 7.13) imediatamente.

- Reforçar políticas de e-mail e download.

- Integrar telemetria de endpoints e rede no XSIAM para visibilidade contínua

REFERÊNCIAS

[1] NIST National Vulnerability Database, “CVE-2025-8088,” NVD, 8 Aug. 2025. [Online]. Available: https://nvd.nist.gov/vuln/detail/CVE-2025-8088. [Accessed: 05-Nov-2025].

[2] RARLab, “WinRAR 7.13 — Release notes / security advisory,” 30 Jul. 2025 (release); 12 Aug. 2025 (update). [Online]. Available: https://www.win-rar.com/singlenewsview.html?L=0&cHash=a64b4a8f662d3639dec8d65f47bc93c5&tx_ttnews%5Btt_news%5D=283. [Accessed: 05-Nov-2025].

[3] sxyrxyy, “CVE-2025-8088 WinRAR Proof of Concept (PoC-Exploit),” GitHub, 18 Jul. 2025. [Online]. Available: https://github.com/sxyrxyy/CVE-2025-8088-WinRAR-Proof-of-Concept-PoC-Exploit-. [Accessed: 05-Nov-2025].

[4] Palo Alto Networks, “Cortex XSIAM — Administrator Guide / Product documentation,” 2024–2025. [Online]. Available: https://docs-cortex.paloaltonetworks.com/r/Cortex-XSIAM/Cortex-XSIAM-Documentation. [Accessed: 05-Nov-2025].

[5] MITRE ATT&CK®, “T1547.001 — Registry Run Keys / Startup Folder,” [Online]. Available: https://attack.mitre.org/techniques/T1547/001/. [Accessed: 05-Nov-2025].