Como uma honeynet realista revela o uso de servidores brasileiros em ataques cibernéticos internacionais.

Introdução

Ciberataques estão cada vez mais sofisticados — e silenciosos. Mas, e se fosse possível ver o ataque acontecer em tempo real? E se, ao invés de apenas se defender, nós criássemos um ambiente projetado para ser atacado, analisando cada movimento do invasor?

Foi exatamente isso que fizemos na CYLO, em parceria com o Laboratório ACME! de Pesquisa em Cibersegurança da UNESP de São José do Rio Preto, SP.

O que seus olhos não enxergam, nós capturamos

A CYLO, em parceria com o Laboratório ACME! Cybersecurity Research da UNESP de São José do Rio Preto, desenvolveu um projeto de pesquisa e inovação com honeypots de alta interação, simulando redes corporativas reais. A missão: detectar, entender e antecipar ataques cibernéticos, com foco no cenário brasileiro.

A ideia nasceu como um protótipo para colaboração entre Empresa e Universidade, e foi construída em conjunto por analistas estudantes de Iniciação Científica e Mestrado do Laboratório ACME! da UNESP e especialistas da CYLO — unindo excelência acadêmica e experiência prática de ambos em defesa cibernética.

Os honeypots são sistemas projetados intencionalmente para parecerem alvos vulneráveis a atacantes. Quando conectados entre si, formam uma honeynet — uma rede falsa, porém realista, que simula uma infraestrutura corporativa completa. O objetivo é claro: ser atacado. Cada tentativa de intrusão é registrada, analisada e transformada em conhecimento sobre técnicas, ferramentas e comportamentos maliciosos. O Laboratório ACME! opera honeypots desde 2002, como elemento de fornecimento de dados para suas pesquisas.

A arquitetura da honeynet fica situada fisicamente num laboratório de pesquisa e inovação, ligado à Internet, e inclui:

- Domínio de rede local, com 2 servidores de Microsoft Active Directory.

- Domínio de Internet.

- Estações Windows 10 e 11, atualizadas e desatualizadas.

- Servidores Linux e Windows, atualizados e desatualizados, com serviços reais, tais como: servidor web, servidor de arquivos, servidor de correio eletrônico, servidor de ssh, dentre vários outros.

- Agentes e sensores controlados para capturar o comportamento do invasor.

- Firewalls e switches virtuais.

- Equipamento de contenção das conexões outbound, para evitar que o atacante lance um ataque crítico a partir da honeynet.

Cada componente foi cuidadosamente configurado com vulnerabilidades sutis, propositalmente reais, mas discretas. Nem tão óbvias a ponto de levantar suspeitas, nem tão complexas que impeçam invasores medianos. Foi feito um planejamento cuidadoso para alcançar um equilíbrio ideal para atrair atacantes autênticos, sem revelar que tudo ali foi feito para observá-los.

Além disso, diversas precauções, com barreiras de contenção, foram adotadas para evitar que, no caso de comprometimento da honeynet, ela pudesse ser usada como uma base de lançamento para ataques de larga escala a alvos externos, que pudessem causar riscos a outras instituições. Assim ainda que o atacante consiga sair da honeynet, ele tem uma contenção significativa de fluxos. Além dessa precaução, todo o processo é monitorado por uma equipe de pelo menos 8 pessoas, entre estudantes e analistas, que se revezam em turnos, para que sempre sempre haja pelo menos uma pessoa disponível para responder aos alertas 24 horas por dia.

Os Ataques

Após a liberação do acesso global da Internet à honeynet, observamos rapidamente uma explosão de tentativas de força bruta e varreduras vindas de várias partes do mundo. Os Top 5 países por volume de origem dos ataques em 24 horas, após a liberação do acesso mundial, foram os seguintes:

| Posição | País | Ataques |

| 1º | Brasil | 6.002 |

| 2º | Ucrânia | 5.681 |

| 3º | Estados Unidos | 3.896 |

| 4º | Irã | 2.044 |

| 5º | Guatemala | 1.280 |

O incidente e a invasão

O incidente principal teve início no dia 15/07/2025 às 13:47 BRT, quando um cliente com um endereço IP associado ao Irã obteve acesso local ao Remote Desktop Services (RDS). O método de acesso inicial foi a exploração de credenciais fracas na conta de administrador local. Esta vulnerabilidade fundamental permitiu ao atacante contornar as barreiras de autenticação e estabelecer uma foothold no sistema.

Após o login bem-sucedido, o atacante implantou um executável malicioso, disfarçado como “Windows Explorer.exe”, que foi identificado como uma derivação de um “Trojan de Acesso Remoto” (RAT) XWorm. Este malware é conhecido por sua capacidade de exfiltrar dados e credenciais de sistemas Windows, além de fornecer ao atacante controle remoto sobre a máquina comprometida.

Análise da Evolução do Ataque

A evolução do ataque pode ser dividida em fases, seguindo as táticas da Matriz MITRE ATT&CK:

1. Acesso Inicial (Initial Access):

- Data/Hora: 15/07/2025 – 13:36 BRT

- Ação: O atacante, originário de um IP registrado no Irã, utilizou credenciais fracas para acessar o Remote Desktop Services (RDS) exposto à internet. O endereço IP pertence ao bloco xxx.xxx.152.0/21, operado pela Rightel Communication Service Company PJS. Esse bloco está vinculado ao ASN AS57218. Esta é uma tática comum [T1133] External Remote Services e [T1078.003] Valid Accounts: Local Accounts que evidencia a importância de políticas de senhas robustas.

2. Execução e Persistência (Execution & Persistence):

- Data/Hora: 15/07/2025 – 13:40 BRT (detecção da execução do malware)

- Ação: Imediatamente após o acesso, o atacante executou o RAT XWorm (“explorer.exe”). Para garantir a persistência e manter o controle sobre o servidor, o malware realizou as seguintes ações via PowerShell:

- Criou regras no Windows Defender para excluir os arquivos “explorer.exe” e “Windows Explorer.exe” da análise, bem como o caminho C:\Users\Administrador\AppData\Roaming\explorer.exe. Essa ação se enquadra na técnica da MITRE ATT&CK: [T1562.001] Impair Defenses – Disable or Modify Tools.

- Criou uma tarefa periódica de alto privilégio para executar o “explorer.exe” a cada minuto. Essa ação se enquadra na técnica da MITRE ATT&CK: [T1053.005] Scheduled Task/Job: Scheduled Task e [T1037.001] Boot or Logon Initialization Scripts: Logon Script).

- Data/Hora: 15/07/2025 – 13:41 BRT

- Ação: O processo malicioso criou uma conta de usuário (WinEventLog) que também executou o RAT, estabelecendo uma segunda cadeia de execução idêntica, reforçando a persistência.

3. Comando e Controle (Command and Control – C2):

- Data/Hora: 15/07/2025 – 13:42 BRT

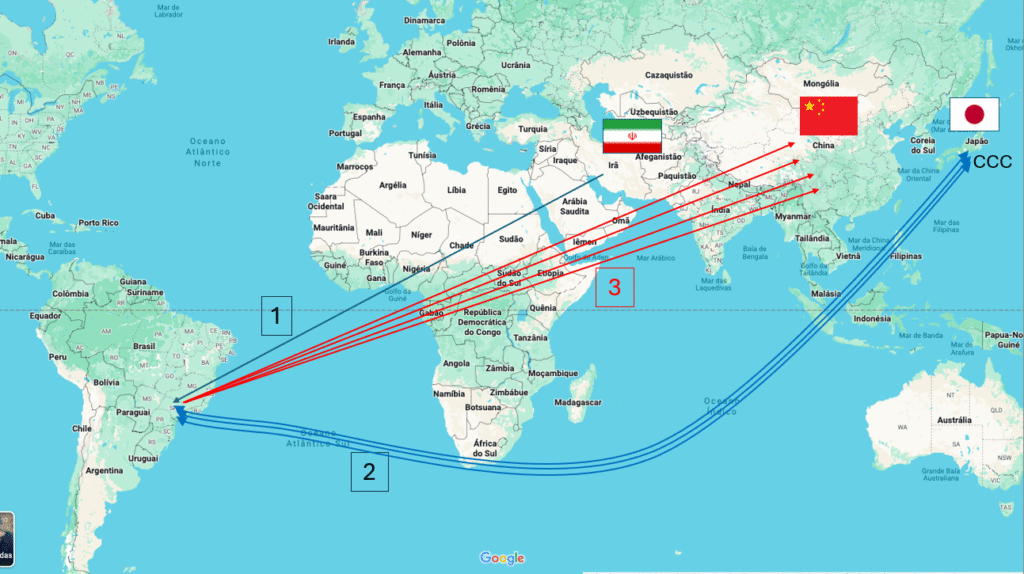

- Ação: O RAT XWorm estabeleceu conexão com um servidor de Comando e Controle (C2) controlado pelo atacante. O processo malicioso disfarçado como “explorer.exe” tornou-se um novo ponto de persistência e acesso remoto, permitindo que o atacante executasse comandos diretamente na máquina comprometida. Essa atividade sugere que o sistema invadido passou a funcionar como um nó operacional na infraestrutura de ataque, possivelmente agindo como proxy ou até como ponto de retransmissão para outras ações maliciosas. Essa técnica está alinhada à [T1219.002] da MITRE ATT&CK: Remote Access Tools – Remote Desktop Software. O servidor C2 utilizado pelo atacante está vinculado ao provedor Yisu Cloud Ltd., cuja infraestrutura é distribuída globalmente — incluindo Hong Kong, Japão, Estados Unidos, Cingapura, Coreia do Sul, Europa e China continental. O provedor opera sob o número de ASN AS138152, com Hong Kong sendo a localização mais comum e padrão atribuída a esse ASN. No entanto, dada a presença internacional da Yisu, há também a possibilidade de o IP do C2 estar fisicamente localizado no Japão (essa discussão é complexa e não será tratada em sua totalidade nesse documento).

4. Descoberta e Escaneamento (Discovery & Impact):

- Data/Hora: 15/07/2025 – 16:40 BRT

- Ação: O atacante passou a utilizar o servidor comprometido como uma plataforma de lançamento para ataques externos, iniciando uma nova fase do incidente. Foi detectada a execução da ferramenta MassScanGUI — um scanner de portas em larga escala — a partir de uma segunda conexão remota, originada do endereço IP xxx.xxx.43.9. O objetivo era realizar varreduras em blocos de endereços IP associados a países específicos, com foco em ranges de IPs atribuídos à China, obtidos por meio de consultas ao repositório público https://ipdeny.com/ipblocks. Essa atividade se enquadra na técnica [T1046] da MITRE ATT&CK: Network Service Discovery, que descreve o uso de ferramentas para mapear serviços de rede disponíveis em sistemas remotos.

5. Ataques de Força Bruta (Impact):

- Data/Hora: 16/07/2025 – 08:02 BRT

- Ação: O atacante executou a ferramenta NLBrute, conhecida por realizar ataques de força bruta contra serviços RDP (Remote Desktop Protocol). Em seguida, foi observado um grande volume de tráfego de saída partindo do servidor comprometido, indicando tentativas de acesso remoto não autorizado contra hosts na China com RDP habilitado. Essa atividade está relacionada à técnica [T1110.001] da MITRE ATT&CK: Brute Force – Password Guessing.

6. Escalação de Privilégios e Evasão de Defesas Adicionais (Privilege Escalation & Defense Evasion):

- Data/Hora: 16/07/2025 – 19:48 BRT

- Ação: Uma quarta sessão remota, originada do IP xxx.xxx.31.169, executou o arquivo vps.exe. Essa ferramenta implantou um backdoor explorando a funcionalidade de Teclas de Aderência do Windows, permitindo a escalação de privilégios por meio da execução de cmd.exe com permissões de LOCAL_SYSTEM. Além disso, vps.exe criou um usuário com privilégios de administrador, chamado SQL.Server, e o ocultou da tela de login, estabelecendo um mecanismo de persistência e dificultando a detecção por administradores do sistema. As ações do atacante se enquadram em diversas técnicas da MITRE ATT&CK:

[T1037.001] Boot or Logon Initialization Scripts

[T1053.005] Scheduled Task/Job: Scheduled Task

[T1078.003] Valid Accounts: Local Accounts

[T1112] Modify Registry

7. Continuação de Escaneamento e Implantação de Ferramentas Adicionais:

- Data/Hora: 16/07/2025 – 19:54 BRT

- Ação: O MassScanGUI foi executado novamente.

- Data/Hora: 16/07/2025 – 21:07 BRT

- Ação: Detecção de outro executável, “Keygen crackerzerro.exe”, que é uma ferramenta para ativar versões piratas do NLBrute.

A análise dos destinos acessados pelo malware indica que o alvo primário do ataque era a infraestrutura de redes na China, evidenciado por múltiplas tentativas de conexão com provedores como a China Education and Research Network (CERNET), Chinanet e China Unicom.

Observe que em que pese o uso indevido da máquina comprometida na honeynet, não houve outras ações danosas, implantação de ransomware nem a movimentação lateral. É seguro dizer que a intenção do atacante era de se passar despercebido na máquina invadida, para que ela fosse silenciosamente utilizada como plataforma de ataque para o alvo primário na China.

Contenção do incidente

Após decorridas quase 48 horas, em virtude de um pico de tráfego de saída, os analistas de plantão concluíram que os dados desse incidente já eram suficientes para análise. Assim, para evitar mais desdobramentos, decidiu-se conter o ataque em 16 de julho de 2025, às 21:42 BRT, através do bloqueio dos endpoints do servidor comprometido, isolando-o do atacante. O sistema afetado foi desligado e seu estado preservado para análise forense.

Causas Raiz e Lições Aprendidas

As causas raiz do incidente foram as credenciais fracas no Remote Desktop Services (RDS) exposto à internet e a ausência de um sistema de proteção ativo (como EDR, ou XDR ou SOAR), que pudesse ter detectado e impedido a execução inicial do RAT. A exposição direta do serviço RDP à internet, sem camadas adicionais de autenticação (como VPN ou MFA), também foi um fator crítico.

Este incidente demonstra claramente como a infraestrutura exposta e mal configurada pode ser rapidamente comprometida e reaproveitada por atacantes como uma plataforma para lançar ataques silenciosos contra outros alvos, transformando uma vulnerabilidade local em um vetor de ameaça global.

Conclusão

A honeynet demonstrou seu valor como ferramenta de aprendizado e antecipação. Mais do que detectar — podemos entender e prevenir comportamentos. A colaboração entre academia e setor privado é, mais uma vez, essencial para fortalecer a cibersegurança no país.

Sobre a CYLO

A CYLO Cyber Loss Prevention é uma empresa brasileira de segurança cibernética que opera um Next Generation SOC baseado em automação, inteligência e resposta em tempo real. Especializada em Cortex XSIAM, a CYLO é referência nacional na prevenção e resposta a incidentes.

Quer transformar dados em inteligência acionável? Visite cylo.com.br ou assine nosso Diário de Inteligência: https://diario.cylo.com.br